Gestion de la posture de sécurité du cloud

Visibilité, conformité et mise en œuvre d'une sécurité complète dans tous les environnements hybrides et multiclouds

CrowdStrike est classé parmi les leaders dans le rapport Frost Radar™️ 2022 de Frost & Sullivan consacré aux plateformes de protection des applications cloud native. CrowdStrike a également remporté le Tech Innovator Award 2022 de CRN dans la catégorie Meilleure sécurité du cloud. Ces deux distinctions mettent en avant la croissance et l'innovation de CrowdStrike sur le marché des solutions CNAPP. En savoir plus >

Visibilité, niveau de sécurité et conformité au sein d'une plateforme unifiée

Falcon Cloud Security assure la détection, la prévention et la neutralisation des menaces, tout en appliquant les règles de sécurité et de conformité pour AWS, Azure et Google Cloud. Il offre aux entreprises et aux équipes de sécurité une visibilité unifiée et une sécurité cohérente pour bloquer les menaces plus rapidement et plus efficacement.

Visibilité et mise en œuvre de la sécurité unifiées dans tous les environnements multiclouds

Falcon Cloud Security offre une découverte et une visibilité continues des ressources cloud native, de l'hôte jusqu'au cloud, et fournit des données contextuelles et des informations précieuses sur le niveau de sécurité global et les actions nécessaires pour prévenir les incidents de sécurité potentiels, le tout sans agent.

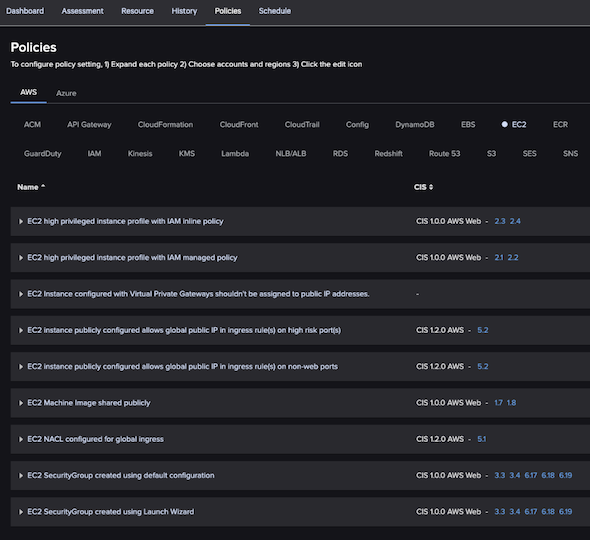

Prévention des erreurs de configuration du cloud et des infractions à la conformité

Falcon Cloud Security assure une surveillance intelligente et sans agent des ressources cloud afin de détecter les erreurs de configuration, les vulnérabilités et les menaces de sécurité. La solution offre également des fonctionnalités de correction guidée pour remédier aux risques de sécurité et permettre aux développeurs d'éviter les erreurs coûteuses.

Détection et prévention continues des menaces liées à l'identité et au plan de contrôle du cloud

L'approche centrée sur les cyberadversaires de Falcon Cloud Security offre une recherche de menaces en temps réel sur plus de 150 groupes cybercriminels et plus de 50 règles de détection basée sur des indicateurs d'attaque, ainsi qu'une correction guidée qui accélère les investigations de près de 88 %, permettant aux équipes d'intervenir et de bloquer les compromissions plus rapidement.

Protection du cloud en toute simplicité

Visibilité sur l'environnement cloud

Visibilité sur l'environnement cloud

- Source unique d'informations fiables : devenez opérationnel en quelques minutes à peine et accédez à une source unique d'informations fiables pour les ressources cloud et les configurations de sécurité des environnements et comptes multiclouds.

- Visibilité complète : découvrez automatiquement les ressources cloud et les détails lors du déploiement, notamment les erreurs de configuration, les métadonnées et les informations de mise en réseau, de sécurité et de contrôle d'accès, ainsi que les activités de modification, et éliminez les angles morts de la sécurité.

- Gestion et application des règles de sécurité simplifiées : gérez et appliquez les règles des groupes de sécurité pour les comptes, les projets, les régions et les réseaux virtuels depuis une console unique afin de réduire la surface d'attaque.

- Surveillance du plan de contrôle : faites évoluer votre infrastructure à l'infini, obtenez un aperçu de tous les appels d'API de plan de contrôle et identifiez les risques de sécurité au sein des clusters Kubernetes managés.

- Identification des ressources non protégées : identifiez les ressources cloud non protégées par Falcon afin de prendre immédiatement les mesures qui s'imposent.

- Services pris en charge : cliquez ici pour obtenir la liste de tous les services surveillés.

Gestion et correction des erreurs de configuration

Gestion et correction des erreurs de configuration

- Élimination des erreurs de configuration et des infractions à la conformité : comparez les configurations des applications cloud aux références de l'entreprise et du secteur pour identifier les infractions et les corriger en temps réel afin de garantir la disponibilité des applications.

- Correction guidée par des experts en sécurité : identifiez et corrigez les problèmes qui exposent les ressources cloud, comme les erreurs de configuration, les ports IP ouverts et les modifications non autorisées, à l'aide de mesures correctives guidées et de garde-fous permettant aux développeurs d'éviter les erreurs critiques.

- Mise en œuvre des autorisations : surveillez le stockage pour vous assurer que les autorisations sont sécurisées et ne sont pas accessibles au public.

- Prévention des menaces liées à l'identité : réduisez la quantité d'outils requis de 3 à 1 et empêchez les utilisateurs de mettre votre entreprise en péril en automatisant la détection et la correction des risques liés à l'identité dans Azure et AWS.

- Protection de l'environnement Azure AD : assurez-vous que les groupes, utilisateurs et applications Azure AD disposent des autorisations appropriées grâce aux nouveaux rapports Identity Analyzer.

- Réduction de la lassitude face aux alertes répétées : résolvez les problèmes plus rapidement et réduisez les coûts des SOC grâce à une gestion améliorée des règles pour les comptes cloud, les régions ou des ressources spécifiques.

- Renforcement de la résilience : surveillez les instances de base de données et vérifiez que la haute disponibilité, les sauvegardes, le chiffrement et les groupes de sécurité sont activés pour limiter l'exposition.

Détection des menaces en temps réel

Détection des menaces en temps réel

- Réponse accélérée : réduisez le délai de détection et de correction d'une compromission de plusieurs mois à quelques minutes grâce à une approche centrée sur les cyberadversaires qui exploite une cinquantaine de règles prêtes à l'emploi reposant sur des indicateurs d'attaque pour faire le tri parmi les alertes, bloquer les compromissions et permettre aux équipes DevSecOps de prendre les mesures les plus efficaces.

- Évaluation de la confiance et priorisation : le système d'évaluation de la confiance en cours de brevetage de Falcon Cloud Security regroupe, évalue et note en permanence les menaces au sein du plan de contrôle ainsi que les configurations afin d'identifier avec précision les activités malveillantes et de limiter les délais de compréhension et de réponse.

- Indicateurs d'attaque du cloud avec recherche de menaces intégrée : grâce aux solutions de recherche de menaces de pointe de CrowdStrike, obtenez en temps réel des alertes et des rapports sur plus de 150 cyberadversaires œuvrant dans le cloud, pour une réponse plus efficace.

- Détection continue des menaces au sein du plan de contrôle : profitez de la détection continue des menaces grâce au Machine Learning et aux détections des techniques, tactiques et procédures/indicateurs d'attaque basées sur les comportements, ainsi que de la correction guidée pour tous les comptes cloud, services et utilisateurs dans le parc de clouds, et accélérez les investigations de près de 88 %.

- Threat Hunting en libre-service : accédez à des données et analyses sur l'ensemble des activités du cloud et offrez à vos équipes de sécurité la capacité d'identifier de manière proactive les menaces dissimulées et de prendre les mesures qui s'imposent.

Sécurité basée sur l'identité et gestion des droits de l'infrastructure cloud (CIEM)

Sécurité basée sur l'identité et gestion des droits de l'infrastructure cloud (CIEM)

- Anticipation et prévention des menaces liées à l'identité dans les environnements hybrides et multiclouds

- Visualisation, analyse et sécurisation de l'ensemble des identités et des droits dans le cloud

- Simplification de la gestion des accès privilégiés et de l'application des règles

- Réalisation de tests de correction en un clic avant le déploiement

- Intégration et correction adaptées à la vitesse des processus DevOps

Surveillance continue de la conformité

Surveillance continue de la conformité

- Surveillance continue de la conformité : contrôlez en permanence l'état de conformité de toutes vos ressources cloud à partir d'une console unique.

- Prise en compte des références CIS : évaluez la sécurité des comptes cloud par rapport aux références CIS de Docker et Kubernetes grâce à 250 règles prêtes à l'emploi axées sur les cyberadversaires qui vous permettront de gagner du temps et de réduire vos coûts opérationnels.

- Conformité vérifiable : surveillez en permanence la conformité de l'ensemble de vos ressources cloud à partir d'une console unique et évitez ainsi les coûteuses amendes pour violation des normes, notamment PCI et NIST.

- Élimination des infractions à la conformité : identifiez les violations des règles et prenez immédiatement des mesures pour les corriger.

Intégration des processus DevSecOps

Intégration des processus DevSecOps

- Prise de décisions améliorée : optimisez la visibilité sur les opérations de sécurité et bénéficiez d'informations et de contexte sur les erreurs de configuration et les infractions aux règles pour une réponse à incident accélérée, grâce à l'intégration à la solution SIEM.

- Intégration adaptée à la vitesse des processus DevOps : bénéficiez d'une intégration et d'une correction plus rapides au sein des outils DevOps et de collaboration que vous utilisez déjà (messagerie électronique, Slack, PagerDuty, etc.) grâce à l'API unique.

- Optimisation des performances métier : favorisez l'alignement et une compréhension commune au sein des équipes chargées des opérations de sécurité, des tâches DevOps et de l'infrastructure grâce aux rapports et aux tableaux de bord.

Intégrations cloud

Optimisez vos investissements et devenez opérationnel plus rapidement

Gestion du niveau de sécurité du cloud

Gestion du niveau de sécurité du cloud

Cliquez sur les liens ci-dessous pour visiter le centre des intégrations de CrowdStrike :

Approche DevOps et applications cloud native

Approche DevOps et applications cloud native

Cliquez sur les liens ci-dessous pour visiter le centre des intégrations de CrowdStrike :

- SDK Go Falcon CS GoLang pour les API OAuth2

- SDK Falcon Py CS Python pour les API OAuth2

- SDK PS Falcon CS Powershell pour les API OAuth2

- Kubectl-Falcon : plug-in pour l'outil en ligne de commande kubectl

- Falcon Helm : le tableau Falcon Helm et l'opérateur Helm ont été conçus pour faciliter le déploiement et la gestion de l'agent Falcon

- Opérateur Falcon : simplifie la création d'applications conteneurisées

- AWS Guard Duty

Autres solutions Falcon Cloud Security

Protection des workloads cloud

Offre une protection complète contre les compromissions dans les environnements cloud privés, publics, hybrides et multiclouds, permettant aux clients d'adopter et de sécuriser rapidement de nouvelles technologies indépendamment du type de workload.

Sécurité des conteneurs

Accélère les tâches critiques de détection, d'investigation et de Threat Hunting effectuées sur les conteneurs, y compris sur les conteneurs éphémères après leur mise hors service, permettant ainsi aux équipes de sécurité de protéger les conteneurs à la vitesse requise par les tâches DevOps sans ajouter de friction.

Évaluation de la sécurité du cloud

Testez et évaluez votre infrastructure cloud afin de déterminer si les niveaux de sécurité et de gouvernance appropriés ont été mis en place pour contrer les problèmes de sécurité.

Leader testé et éprouvé

CrowdStrike est fier d'avoir été reconnu comme leader par des analystes du secteur et des organismes de test indépendants.

Découvrez comment CrowdStrike a remporté le Tech Innovator Award 2022 de CRN dans la catégorie Meilleure sécurité du cloud.

Découvrez pourquoi Frost & Sullivan a classé CrowdStrike parmi les leaders dans son rapport consacré aux plateformes de protection des applications cloud native (CNAPP).

CrowdStrike a obtenu la note la plus élevée pour son évolutivité et sa feuille de route d'exécution, et occupe la deuxième position dans la catégorie Workloads de sécurisation des écosystèmes partenaires du rapport Forrester Wave™ 2022 sur la sécurité des workloads cloud.